|

( n, D) S6 X& C8 Z' ] 原标题:网络空间测绘在安全领域的应用(下) : J; H% A1 p& G, K

3.漏洞感知" x& ^8 Y" ?9 `6 a7 E

漏洞感知能力在当今的网络安全领域是至关重要的,而其核心技术之一是漏洞验证技术。通过对漏洞信息与产品版本的关联,系统能够更准确地感知漏洞,但仅仅依靠这种数据关联会引发一系列问题。

) \. D$ F6 {7 F7 ]# l 首先,漏洞是程序中存在的隐患,而在数字化时代,几乎所有由人编写的程序都存在漏洞的可能性。根据Synopsys公司发布的《2020年开源软件风险分析报告》,在审计范围内,高达75%的开源代码库存在漏洞,其中49%甚至包含高危漏洞。为了应对这一挑战,漏洞感知系统通过将漏洞与产品版本关联,实现对漏洞的及时感知和响应。

) d# i: `7 E6 W# c% |9 F( B 然而,单纯依赖漏洞与产品数据的简单关联容易导致误报。一方面,无状态扫描探测技术的数据误报率相对较高,另一方面,产品指纹库的匹配不够精准。这种数据关联可能引入大量的噪声,影响正常的判断工作效率。

: F; O' d @3 K8 M3 { 优秀的测绘系统通常采用漏洞验证技术,使用户能够主动验证自身资产的漏洞影响情况。通过实际验证测试,用户可以更准确地了解漏洞的真实状况,有效规避或减少漏洞误报对业务结果的不良影响。这一技术不仅强化了漏洞感知能力,同时也为用户提供了更全面、精准的漏洞信息,帮助他们更有针对性地进行安全防护。在网络安全领域,漏洞验证技术的应用不仅提高了系统的可靠性,还为用户提供了更主动、主观的安全保障手段。 * k+ P7 G4 L0 y7 R

4.数据分析 K. g" J5 J& ]: f

当前主流系统的数据分析技术主要侧重于网络安全攻防领域方面的应用,以下从两个方面来进行说明。

3 @3 i/ H4 ^. Q& H

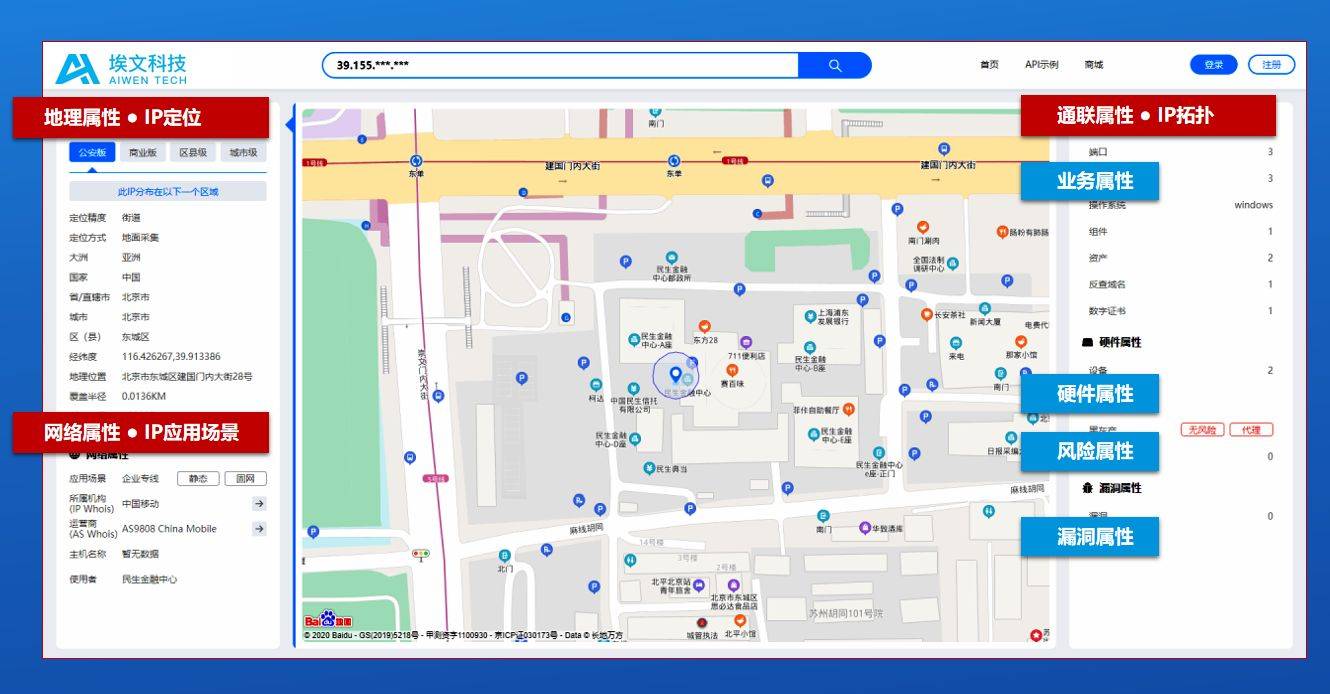

不同数据维度:主流系统的数据层次更多的是局限在网络设备层和网络应用层进行关联分析,在某些用户场景下,也结合了地域属性﹑管理属性和组织属性。数据时间维度:数据时间维度分析的重点在于实时分析的快速要求,和历史分析的全量要求。由于在攻防对抗环境下,漏洞的利用时间差有可能影响攻防竞争的成败,因此在漏洞相关的实时性分析上,需要网络空间测绘系统提供更及时和精准的能力。而在历史数据的整理分析方向上,对全时间、全量数据的要求就被提升上来。5.地图绘制

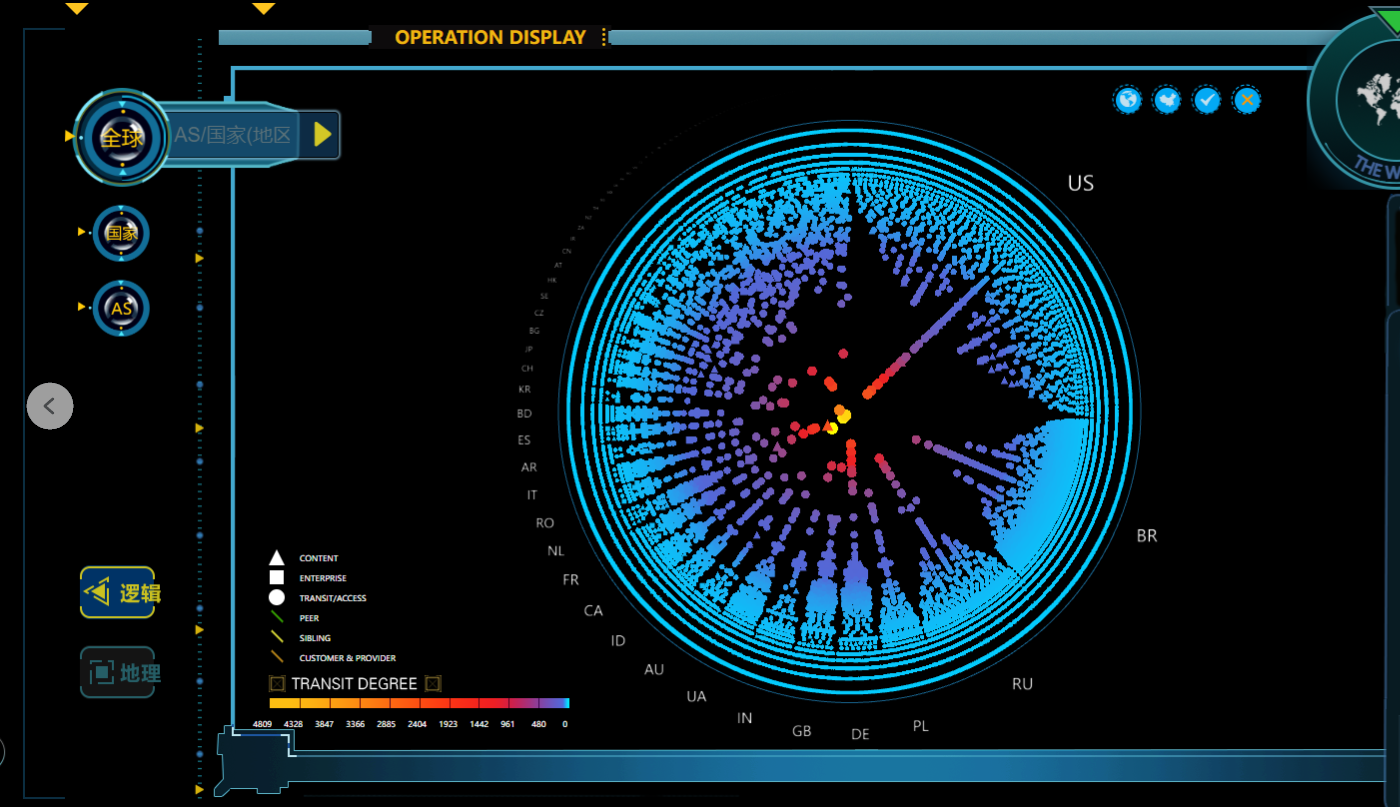

4 M9 e' R0 O$ t 地图绘制技术在网络安全领域的实质是网络空间可视化表达和可视化分析技术的业务场景应用。然而,当前主流网络空间测绘系统在这一技术领域相对薄弱。大部分系统仅仅实现了对资产数据的简单可视化展现,却缺乏对网络空间地理学测绘技术和业务管理的有效支撑,更无法实现深度的可视化分析。 7 t; n, r* Z2 h+ j3 W5 c5 l4 g

实现网络空间地图的前提是必须具备对全球网络空间的测绘能力。仅仅依赖内网探测是不足够的,因为缺乏对全球互联网(即大网)的探测经验和测绘数据,将无法真正实现网络空间地图的绘制。网络空间地图的制作需要系统能够获取全球范围内的网络拓扑结构、流量传输状况以及各种网络节点的分布情况等详尽数据,这才能为安全专业人员提供准确的可视化分析工具。

& f) ~* x( G4 g9 j: z

P, |4 Q2 F# C 因此,网络空间地图应用不仅仅是简单的可视化展现,更是建立在全球范围的网络空间测绘基础上。只有拥有全球探测和测绘数据的系统,才能为网络安全提供更深入、全面的可视化分析支持,使安全专业人员能够更好地理解和管理网络空间的安全态势。这一技术的进步将为网络安全领域带来更为强大和高效的工具。 - e8 F$ H$ S( N! R

多层映射才能突出显示网络空间内在的复杂交互,并允许用户可视化其良性或其他影响。未来,网络空间测绘映射不仅要考虑到地理特征﹑网络节点和数据,还考虑到在地理特征、网络节点和数据上操作的角色,从而实现对更加复杂的网络空间运营的规划和执行。 ; Y2 [; @) s/ j& E

参考文献: 2 L% A) i" n& B

高春东,郭启全,江东,等.网络空间地理学的理论基础与技术路径们.地理学报,2019,74(9):518. / z: _, A; m- J

沈逸,江天骄.网络空间的攻防平衡与网络威慑的构建们.世界经济与政治,2018(2):4970+157. - F N4 d3 ^) I' Z! X

如有问题,请联系删除返回搜狐,查看更多

N4 [8 k+ H2 p% s& W" }

) |: H6 h6 J0 R3 U 责任编辑:

0 x% H4 \1 b* o- r! {1 D

4 w0 Z9 m+ P3 S* R% r( q; z) ]/ z5 N# N1 i

4 Z0 U \* K5 ~! H

" t+ P7 ]4 |( v. w' X |